NPS+NPC具体详细使用及Nginx反向代理后域名解析

说明:

1. 此套内网穿透方案,前提是需要搭配内网 DHCP 服务器分配固定 IP 给即将被穿透的设备,而不是让被穿透的设备自动获取 IP。一般在内网中,Ubuntu 服务器,NAS 服务器... 需要对外提供服务的设备,均采用固定 IP 方式,以保证服务的稳定性。

2. 需要一个自备域名,并已实现托管在 Cloudflare

1.NPS服务端建立TCP隧道

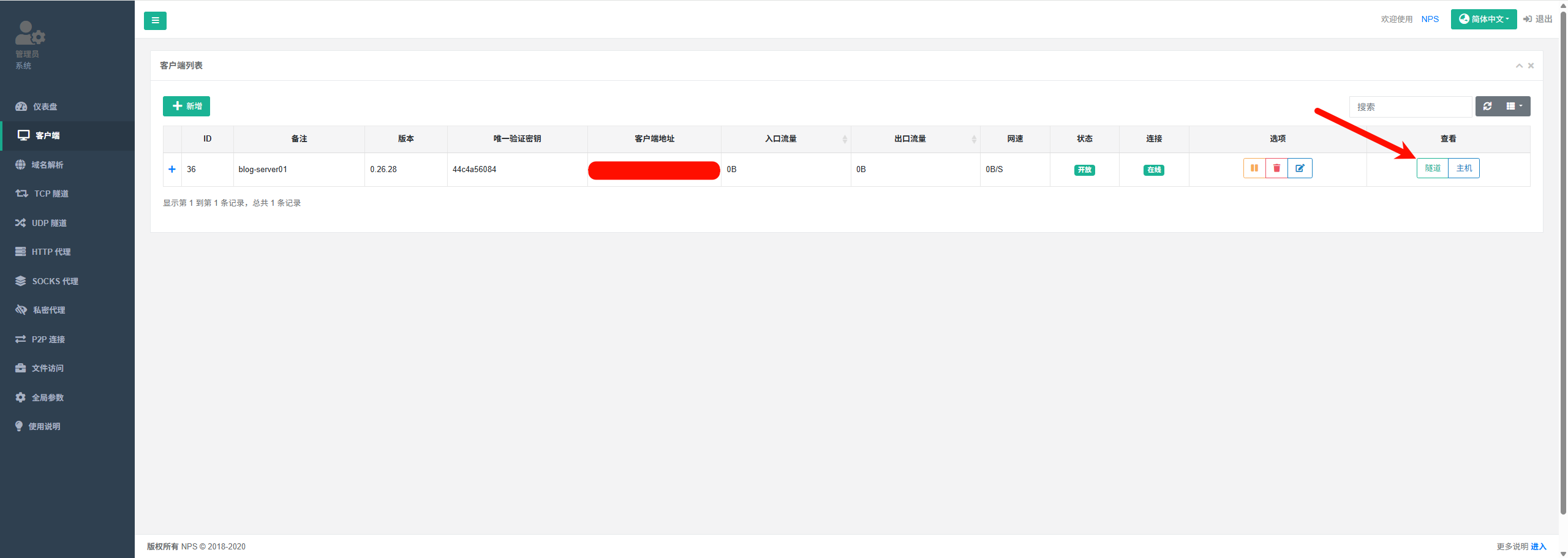

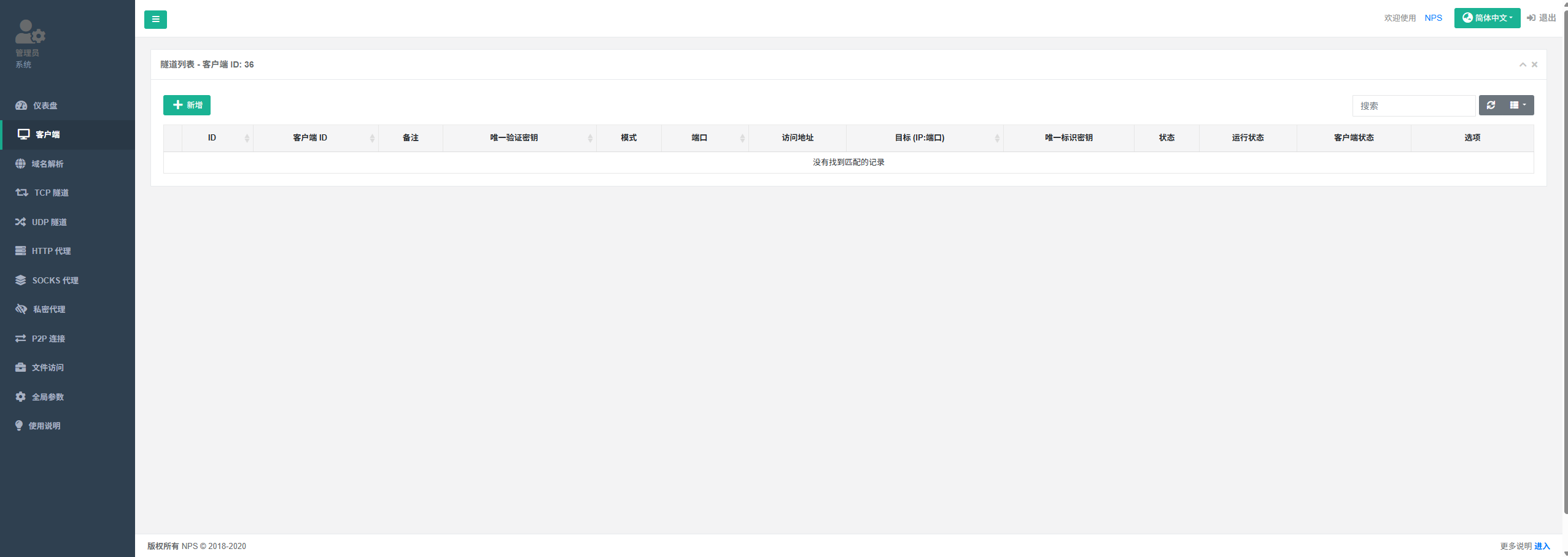

登录 NPS 服务端 Web 界面,挑选任一内网已建立连接的设备,新增隧道

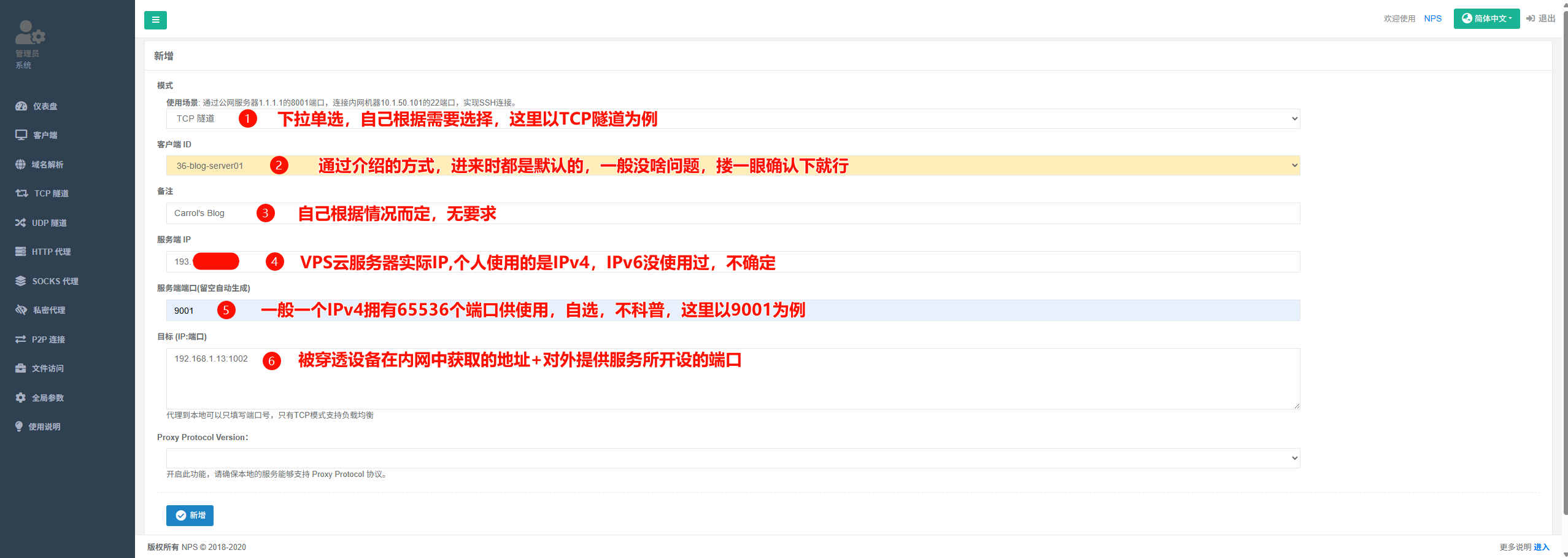

进入新增子界面后,开始完善相关数据信息

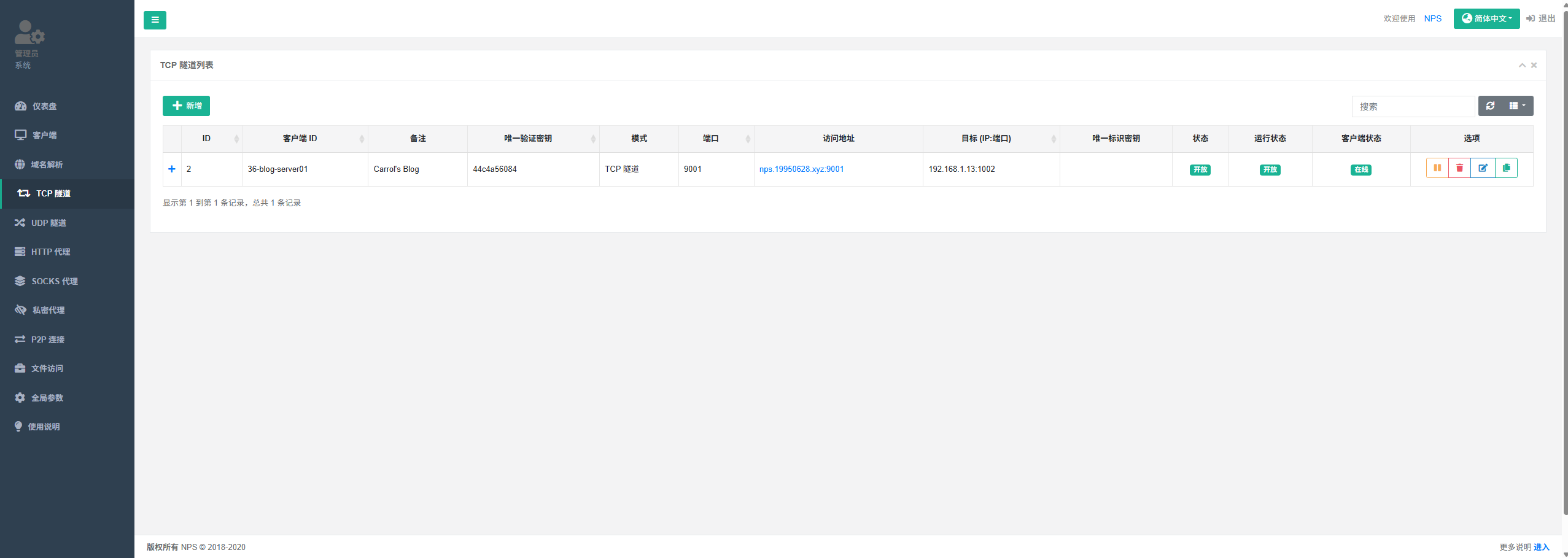

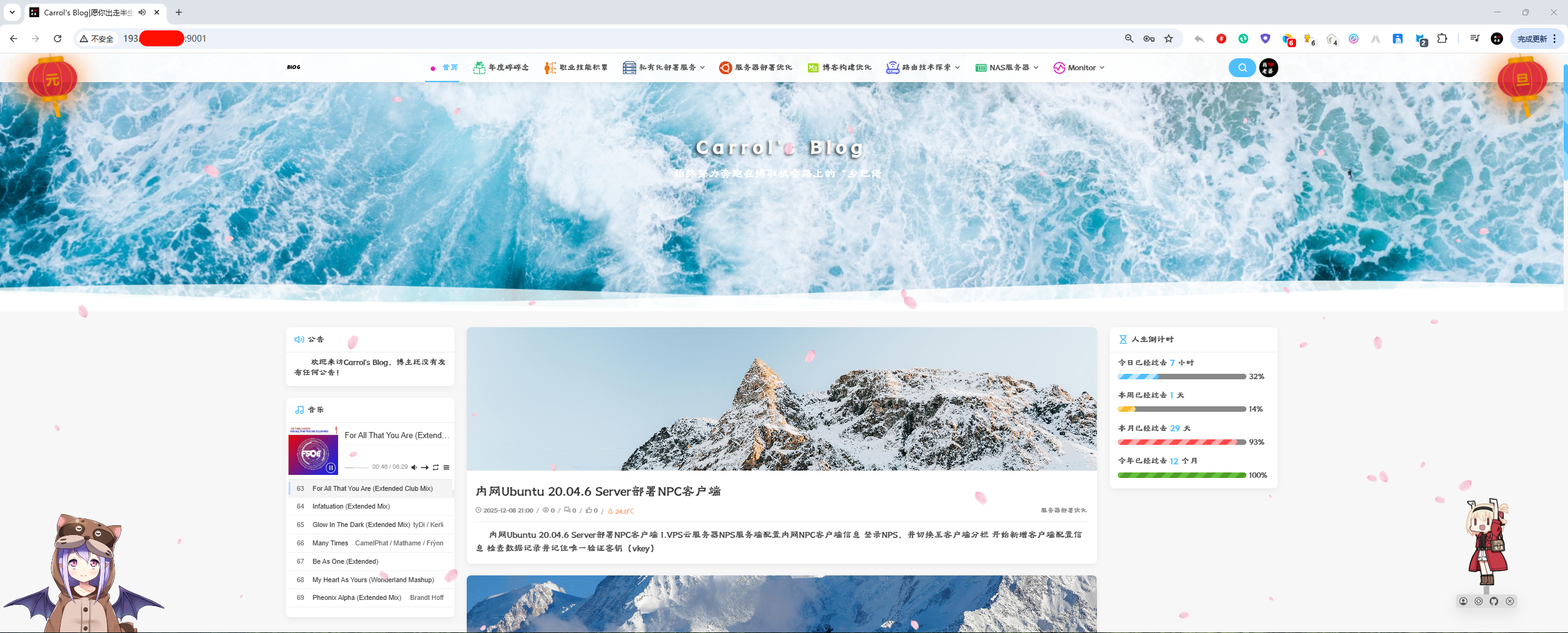

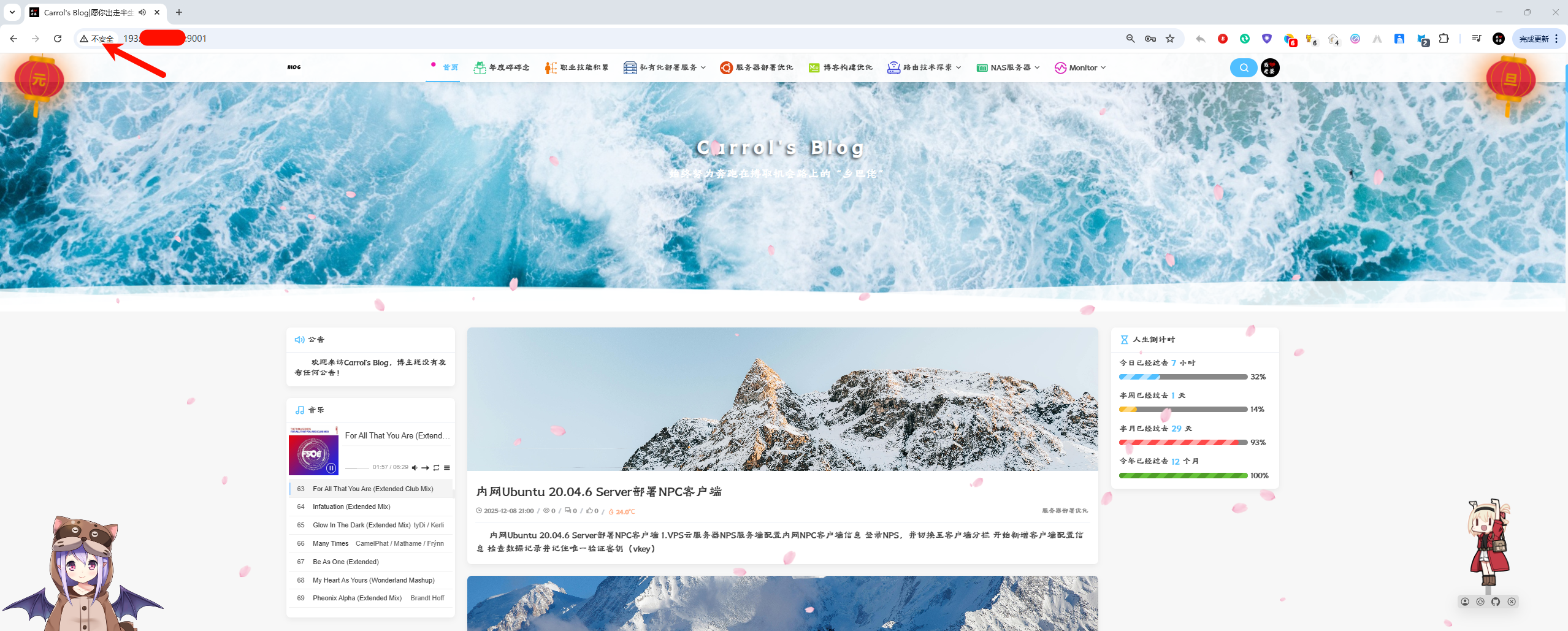

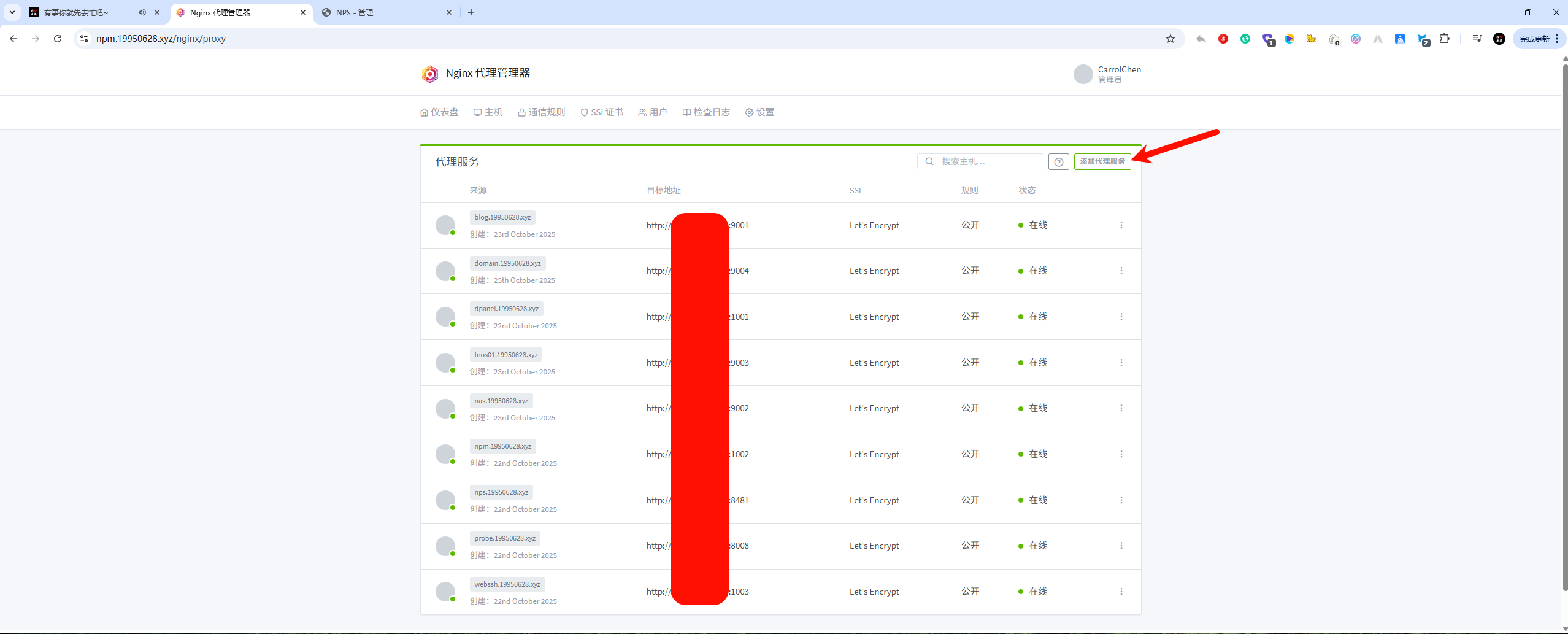

注:我这里访问地址是不可以直接点击访问的,原因是在进行内网穿透前,已经对 VPS 服务器实际 IPv4 地址进行了域名解析。但是如果是利用【VPS 云服务器实际 IP: 端口号】,如【xx.xx.xx.xx:9001】,就可以直接访问成功,如下图所示。文章接下来要做的事,就是利用 Nginx 对【xx.xx.xx.xx:9001】进行反向代理,隐藏端口号

2.Nginx反向代理并进行域名解析

为什么要进行反向代理?三个原因

1. 考虑后期会不会使用多服务器进行负载均衡策略

2. 隐藏 VPS 云服务器实际 IP,怕被打瘫,尽管也开启了 CDN

3. 个人比较讨厌浏览器的 ssl 证书不安全提示,要歼灭它

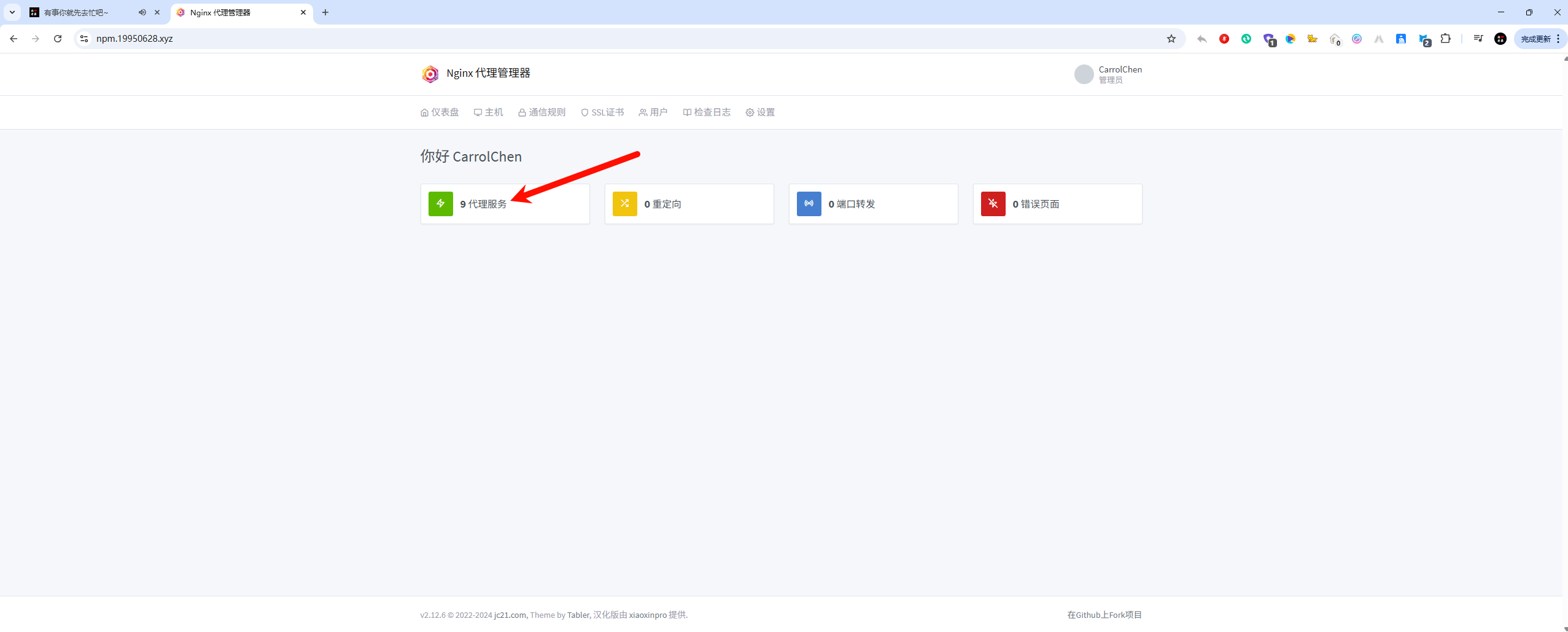

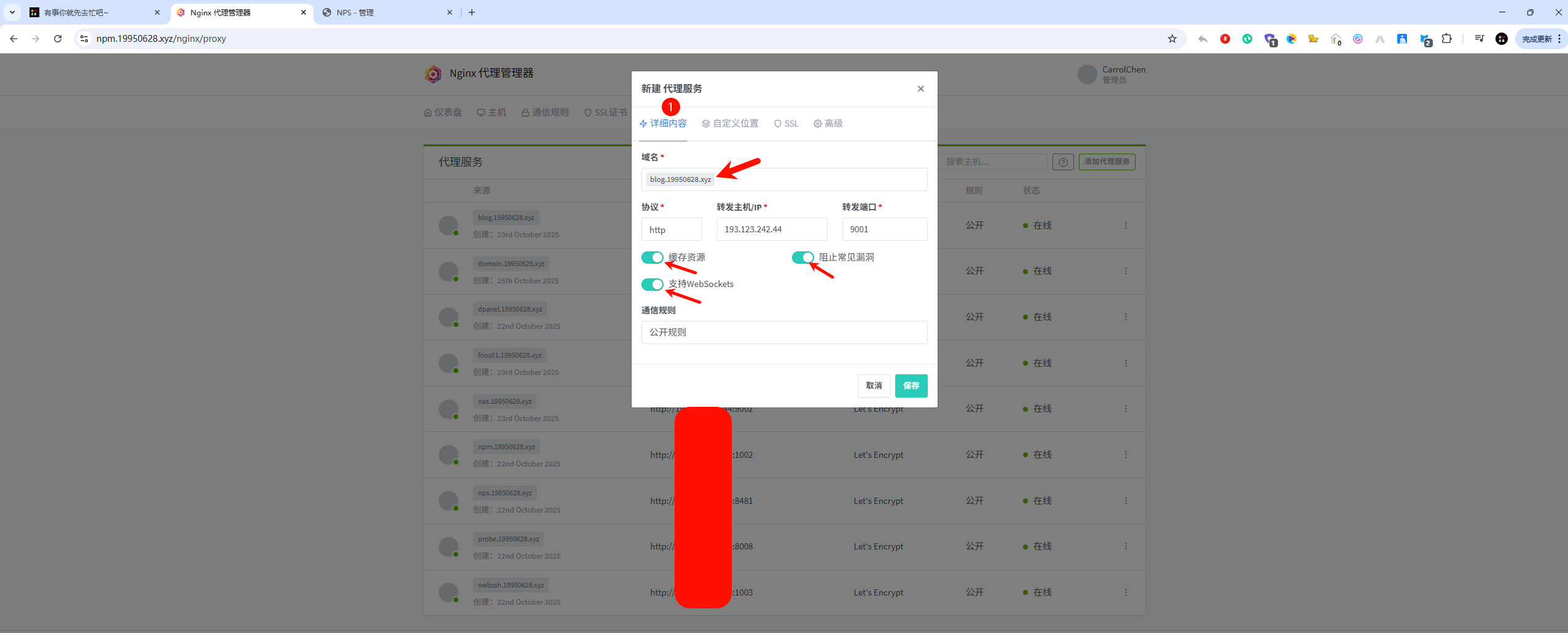

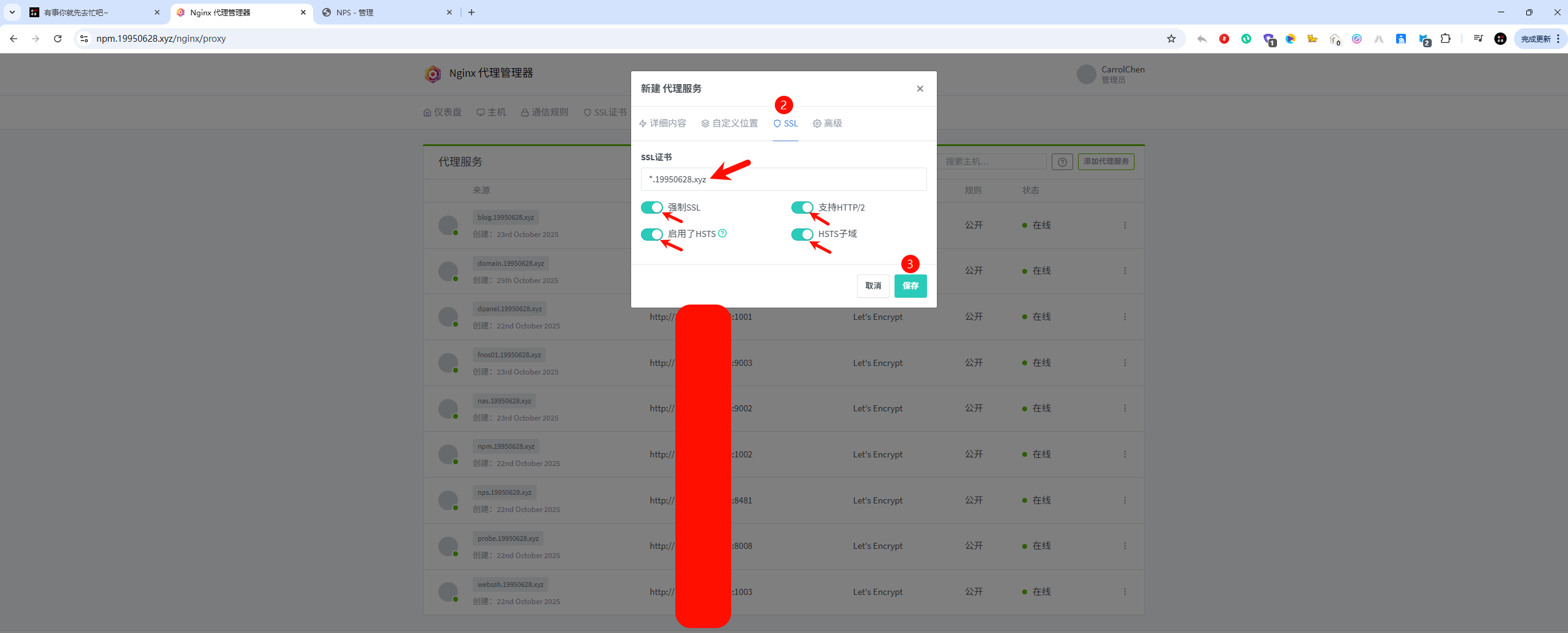

登录 NPM 的 Web 管理界面,开始进行配置

3.Cloudflare添加DNS解析记录

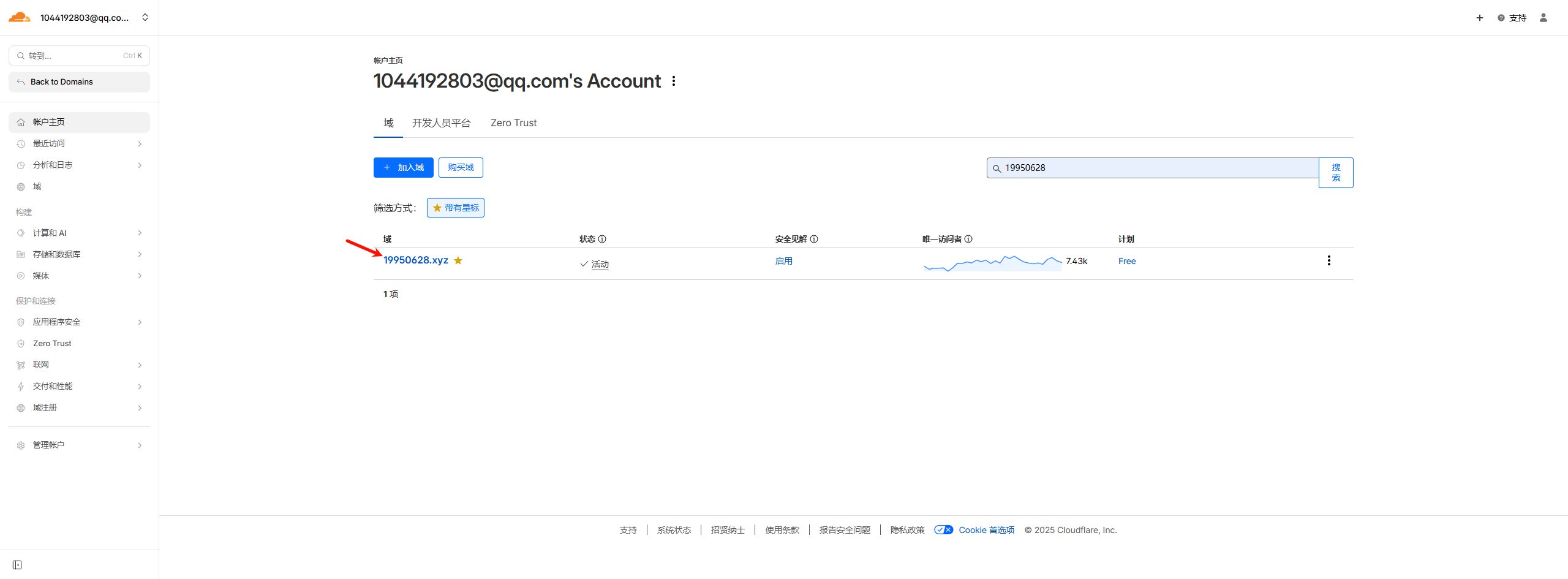

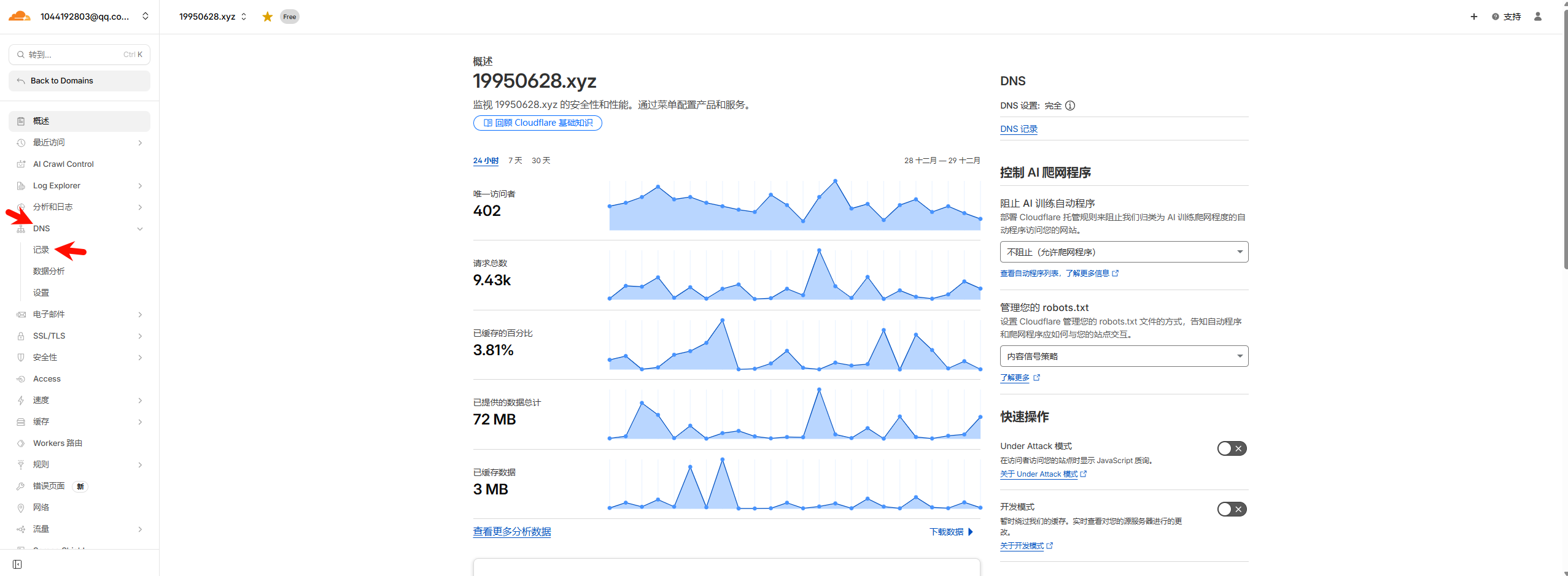

登录 Cloudflare,并选用要使用的已托管域名

以上步骤操作完成后,使用反向代理后的域名,访问一下内网对外提供的博客服务

NPS+NPC具体详细使用及Nginx反向代理后域名解析

https://blog.19950628.xyz/archives/QB212ROJ4C

评论